智能網(wǎng)聯(lián)汽車(chē)面臨七種信息安全威脅

隨著2015年7月兩位著名白帽黑客查理·米勒以及克里斯·瓦拉塞克入侵了一輛Jeep自由光行駛過(guò)程的經(jīng)典案例曝光,大家對(duì)汽車(chē)的安全性能提出了大大的問(wèn)號(hào)。兩位黑客侵入克萊斯勒公司出品的Uconnect車(chē)載系統(tǒng),遠(yuǎn)程通過(guò)軟件向該系統(tǒng)發(fā)送指令,啟動(dòng)車(chē)上的各種功能。

此外,寶馬ConnectedDrive數(shù)字服務(wù)系統(tǒng)也遭遇了入侵事件,黑客能夠利用該漏洞以遠(yuǎn)程無(wú)線的方式侵入車(chē)輛內(nèi)部,并打開(kāi)車(chē)門(mén)。

從上述案例可以看出,一旦別有用心的人攻擊了私人智能網(wǎng)聯(lián)車(chē)輛,不僅僅是造成車(chē)內(nèi)財(cái)物丟失或者車(chē)輛被盜,而且極有可能危及到司機(jī)和乘客的生命安全。

近日,360智能網(wǎng)聯(lián)汽車(chē)信息安全實(shí)驗(yàn)室發(fā)布了《2016年智能網(wǎng)聯(lián)汽車(chē)信息安全報(bào)告》,重點(diǎn)對(duì)智能網(wǎng)聯(lián)汽車(chē)面臨的七種信息安全威脅,包括每種威脅可能引起的黑客攻擊路徑、攻擊方法、造成的安全風(fēng)險(xiǎn)等進(jìn)行了前沿的技術(shù)分析和風(fēng)險(xiǎn)提示。

TSP安全威脅

TSP是指汽車(chē)遠(yuǎn)程服務(wù)提供商。TSP作為車(chē)聯(lián)網(wǎng)產(chǎn)業(yè)鏈最核心的環(huán)節(jié)之一,為汽車(chē)和手機(jī)提供內(nèi)容和流量轉(zhuǎn)發(fā)的服務(wù)。TSP平臺(tái)漏洞可能來(lái)自軟件系統(tǒng)設(shè)計(jì)時(shí)的缺陷或編碼時(shí)產(chǎn)生的錯(cuò)誤,也可能來(lái)自業(yè)務(wù)在交互處理過(guò)程中的設(shè)計(jì)缺陷或邏輯流程上的不合理之處。這些都可能被有意或無(wú)意地利用,對(duì)整個(gè)車(chē)聯(lián)網(wǎng)的運(yùn)行造成不利影響。例如系統(tǒng)被攻擊或控制、重要資料被竊取、用戶數(shù)據(jù)被篡改、甚至冒充合法用戶對(duì)車(chē)輛進(jìn)行控制等。

APP安全威脅

APP安全威脅是指黑客通過(guò)root用戶的手機(jī)端或者誘導(dǎo)用戶下載安裝惡意程序,利用這些遠(yuǎn)程控制APP竊取用戶個(gè)人信息及車(chē)輛的控制權(quán),從而控制車(chē)輛開(kāi)鎖落鎖。早在2015年,安全人員SamyKamkar就向公眾演示了通過(guò)在車(chē)內(nèi)安置一個(gè)小硬件來(lái)入侵車(chē)輛的遠(yuǎn)程控制APP的手法,實(shí)現(xiàn)車(chē)主信息竊取及車(chē)輛控制權(quán)竊取。

實(shí)際上,通用安吉星、克萊斯勒UConnect、奔馳MBrace和寶馬Re-mote均遭受過(guò)APP安全威脅。隨著車(chē)主通過(guò)手機(jī)遠(yuǎn)程控制功能更加豐富,網(wǎng)聯(lián)汽車(chē)APP安全威脅的風(fēng)險(xiǎn)也有所加大。

T-Box系統(tǒng)安全威脅

T-Box系統(tǒng)的作用主要為遠(yuǎn)程控制、查詢和安防服務(wù)。2016年,研究人員通過(guò)更加全面的技術(shù)對(duì)車(chē)聯(lián)網(wǎng)核心控制系統(tǒng)T-Box進(jìn)行了安全分析并成功破解,實(shí)現(xiàn)了對(duì)車(chē)輛的本地控制及其它車(chē)輛遠(yuǎn)程操作控制。

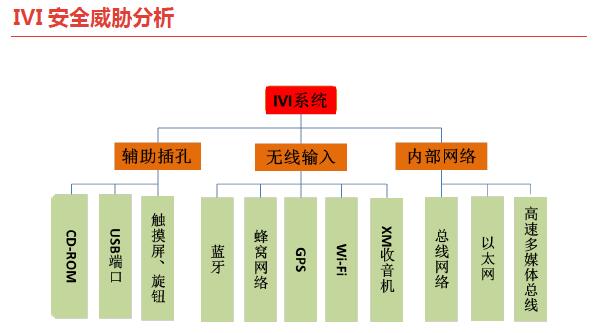

IVI安全威脅

IVI是采用車(chē)載專(zhuān)用中央處理器,基于車(chē)身總線系統(tǒng)和互聯(lián)網(wǎng)服務(wù),形成的車(chē)載綜合信息娛樂(lè)系統(tǒng)。對(duì)IVI的攻擊也可分為軟件攻擊和硬件攻擊。軟件攻擊方面可以通過(guò)軟件升級(jí)方式獲得訪問(wèn)權(quán)限,進(jìn)入目標(biāo)系統(tǒng)。

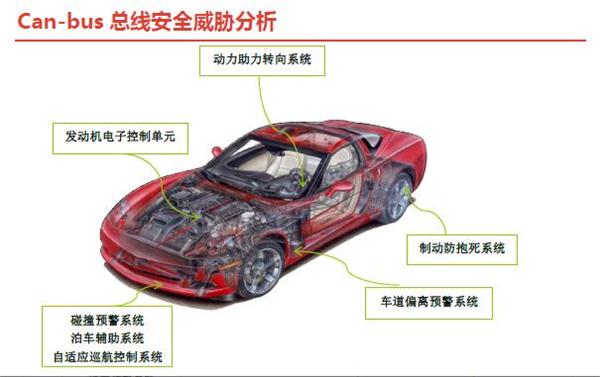

Can-bus總線安全威脅

汽車(chē)電子元器件是通過(guò)CAN網(wǎng)絡(luò)連接的,電子元器件之間通過(guò)CAN包進(jìn)行通信。Can-bus總線安全威脅通過(guò)逆向工程、模糊測(cè)試等方法獲得其通信矩陣并破解汽車(chē)的應(yīng)用層總線協(xié)議,在不增加汽車(chē)執(zhí)行器的情況下實(shí)現(xiàn)對(duì)汽車(chē)的自動(dòng)控制功能。也就是說(shuō),只要抓住了CAN總線,我們就相當(dāng)于是抓住了汽車(chē)的神經(jīng),就能對(duì)汽車(chē)進(jìn)行控制。

ECU安全威脅

ECU電子控制單元,是汽車(chē)專(zhuān)用微機(jī)控制器,其作用是根據(jù)其內(nèi)存的程序和數(shù)據(jù)對(duì)空氣流量計(jì)及各種傳感器輸入的信息進(jìn)行運(yùn)算、處理、判斷,然后輸出指令。

對(duì)ECU展開(kāi)的攻擊可分為前門(mén)攻擊、后門(mén)攻擊、漏洞利用三種。前門(mén)攻擊是劫持原始設(shè)備制造商(OEM)的訪問(wèn)機(jī)制,對(duì)原廠編程方法進(jìn)行逆向工程的攻擊方式;后門(mén)攻擊則使用更為傳統(tǒng)的硬件黑客手段;漏洞利用則檢測(cè)并發(fā)現(xiàn)非預(yù)期訪問(wèn)機(jī)制,基于bug或問(wèn)題執(zhí)行駕駛?cè)藛T非預(yù)期的功能。

車(chē)間通信安全威脅

車(chē)聯(lián)網(wǎng)是以車(chē)內(nèi)網(wǎng)、車(chē)際網(wǎng)和車(chē)載移動(dòng)互聯(lián)網(wǎng)為基礎(chǔ),按照約定的通信協(xié)議和數(shù)據(jù)交互標(biāo)準(zhǔn),在V-X(V:vehicle,X:車(chē)、路、行人及互聯(lián)網(wǎng)等)之間進(jìn)行無(wú)線通訊和信息交換的系統(tǒng)網(wǎng)絡(luò)。

車(chē)間通信安全威脅主要是無(wú)線通信領(lǐng)域的信號(hào)竊取、信號(hào)干擾等固有安全問(wèn)題。黑客通過(guò)在鏈路層上設(shè)置接收器竊取車(chē)輛信息并跟蹤目標(biāo)車(chē)輛。此外,惡意行為人對(duì)車(chē)間通信的安全性影響也是車(chē)間通信安全的威脅之一。

日前三部委聯(lián)合印發(fā)了《汽車(chē)產(chǎn)業(yè)中長(zhǎng)期發(fā)展規(guī)劃》,旨在落實(shí)建設(shè)制造強(qiáng)國(guó)的戰(zhàn)略部署,推動(dòng)汽車(chē)強(qiáng)國(guó)建設(shè)。根據(jù)規(guī)劃,到2020年,智能網(wǎng)聯(lián)汽車(chē)與國(guó)際同步發(fā)展。規(guī)劃同時(shí)要求,汽車(chē)產(chǎn)業(yè)關(guān)鍵技術(shù)取得突破,全產(chǎn)業(yè)鏈要實(shí)現(xiàn)安全可控,汽車(chē)信息安全成為最受關(guān)注的領(lǐng)域。

“以前,汽車(chē)是孤立的,物理隔離的,因此黑客很難遠(yuǎn)程入侵汽車(chē)內(nèi)部控制器,隨著互聯(lián)網(wǎng)的進(jìn)化,汽車(chē)受到的遠(yuǎn)程網(wǎng)絡(luò)攻擊就不再是猜想。”360智能網(wǎng)聯(lián)汽車(chē)信息安全實(shí)驗(yàn)室負(fù)責(zé)人劉健皓指出,2016年,智能汽車(chē)遭“入侵”事件增多,黑客不僅能造成車(chē)內(nèi)財(cái)物丟失或者車(chē)輛被盜,并且可能危及到司機(jī)和乘客的生命安全,廠商在設(shè)計(jì)之初就應(yīng)該全盤(pán)考慮安全問(wèn)題,將安全放在首位。

記者了解到,360智能網(wǎng)聯(lián)汽車(chē)信息安全實(shí)驗(yàn)室是由互聯(lián)網(wǎng)安全公司360組建,與浙江大學(xué)、特斯拉、長(zhǎng)安汽車(chē)等研究機(jī)構(gòu)、汽車(chē)生產(chǎn)企業(yè)和汽車(chē)信息安全相關(guān)廠商合作,在智能汽車(chē)安全研究方面擁有多項(xiàng)成果,360智能網(wǎng)聯(lián)汽車(chē)信息安全實(shí)驗(yàn)室從2014年開(kāi)始對(duì)國(guó)內(nèi)十多家車(chē)聯(lián)網(wǎng)廠商進(jìn)行安全評(píng)估。